Jeder weiss es und fast keiner tut etwas dagegen: Neufahrzeuge sind heutzutage nur äußerst mangelhaft gegen Rost geschützt. Verzinkt wird bereits seit vielen Jahren nicht mehr und auch herkömmlicher Unterboden- und Hohlraumschutz ist Mangelware.

Daher sollte mein neuer Toyota Hilux mit dem bekannten „Mike Sander Korrosionsschutzfett“ eine komplette Behandelung erfahren.

Für meinen PLZ Bereich sind einige Verarbeitungsstationen aufgeführt. Nachdem ich die nächstliegenden per eMail angefragt und einige Details besprochen hatte, habe ich mich für die Durchführung durch die Firma GREYMARKETS in Neustadt a.d. Weinstraße entschieden. Der eMail Kontakt war sehr freundlich, offen und kam sehr kompetent rüber.

Flugs wurde also ein Termin ausgemacht und dank des sehr milden Wetters – für die Verarbeitung des erhitzten Fettes sind mindestens 10°C Außentemperatur erforderlich – hat es zeitnah geklappt.

Die Werkstatt/Halle der Firma liegt in Hassloch, einem Nachbarort von Neustadt. Dort angekommen stellt sie sich als sehr ordentlich, aufgeräumt und beheizt dar. Ein äußerst guter erster Eindruck. Herr Himpel, der Firmeninhaber, hat den Wagen dann auf die Hebebühne genommen und wir haben Details zur Konservierung besprochen. Im Anschluss hat Herr Himpel mich noch zum Bahnhof nach Neustadt gefahren und mich dort zum Abholtermin auch wieder abgeholt. Sehr freundlich!

Die veranschlagten Kosten wurden mit „ca. 875 EUR“ angegeben, da ggf. zu Bruch gehende Plastikclipse ersetzt und berechnet werden müssten. Das war von meiner Seite OK.

Der Zeitplan wurde von Herrn Himpel wie besprochen eingehalten und ich konnte den Wagen genau 1 Woche später Abends abholen. Da es schon dunkel war und der Wagen vor der Halle stand, hat sich eine Inspektion durch mich erübrigt und ich habe das auf nächsten Tag verschoben. Letzten Endes wurden mir dann 915 EUR berechnet, Clipse für 40 EUR sollten bei der Demontage von Verkleidungen zu Bruch gegangen sein.

Als ich am nächsten Tag in das Fahrzeug einsteigen wollte und ausnahmsweise die Fahrertür so weit wie es geht geöffnet habe, was ich sonst eigentlich nie tue, hörte ich schon ein „Knack – Knack“. Genauere Betrachtung zeigte: Im Bereich der A-Säule auf beiden Seiten wurden wesentlich zu lange Clipse verbaut, sodass die Türen auf Fahrer- und Beifahrerseite an den Clipsen klemmten und diese knackende Geräusch verursachten. Eine Anfrage bei Herrn Himpel ergab die freundliche Antwort, dass die Clipse einfach gekürzt werden könnten. Da ich jedoch nichts beschädigen wollte und den Wagen ohnehin wegen eines anderen Problems nochmal auf eine Hebebühne stellen musste, habe ich mir noch für den Abend toyotakundige Hilfe gesucht und wir konnten den Wagen auf der Hebebühne begutachten.

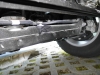

Das war das Ergebnis:

– Die Clipse im Türbereich waren nicht die Originalen sondern völlig falsch

– Im vorderen Unterfahrschutz aus Kunststoff fehlte ein Clips

– Im linken Radlauf war ein Clips defekt und erfüllte gar keine Funktion mehr

– Am vorderen Stoßfänger fehlten zwei Schrauben. Die Schraubenlöcher waren mit Aufklebern beschriftet („10er“), jedoch an genau derselben Stelle auf beiden Seiten fehlten die entsprechenden Schrauben

– Ein Querträger unter dem Auto war komplett unbehandelt

– An diversen anderen Stellen mangelte es ebenso an Konservierung

Herrn Himpel habe ich um Stellungnahme und einen Lösungsvorschlag gebeten, was er auch prompt getan hat.

Clipse möge ich mir bitte besorgen und mit Rechnung an einem noch zu vereinbarenden Termin bei ihm erscheinen, er würde diese Clipse dann einbauen. An fehlende Schrauben könne er sich nicht erinnern, dies wäre ihm sicher aufgefallen.

Nun ja, wenn einem bei der Endkontrolle nicht mal auffällt, dass noch die Beschriftungen auf dem Fahrzeug kleben, dann werden einem auch fehlende Schrauben und Clipse nicht auffallen, denke ich.

Ich habe Herrn Himpel dann gebeten, die Clipse bitte selbst zu besorgen, denn sonst müsste ich ihm neben der erneuten Fahrt nach Hassloch (hin und zurück >100km) auch noch die Fahrten zum Toyotahändler berechnen. Wer sich an dieser Stelle wundert, wieso ich etwas berechnen möchte: §635 (2) BGB ist hier einschlägig. Da ich nebenberuflich noch als Freiberufler tätig bin, bin ich mit diesem Thema hinreichend vertraut 😉

Diese Rückmeldung verband ich mit der Bitte, sich bis 1.12.16 mit einem Terminvorschlag bei mir zu melden.

Sobald ich eine Rückmeldung erhalte, wird dieser Beitrag aktualisiert.

Update 28.11.16: Als Termin zur Nachbesserung wurde der 10.12.16 vereinbart.

Fazit bisher:

Hatte ich bis zur Abholung einen sehr guten Eindruck, so wurde dieser durch die von mir festgestellten Mängel etwas getrübt. Je nachdem wie die Nachbesserung nun abläuft, kann hier der Karren nochmal aus dem Dreck gezogen werden. Insgesamt hätte ich mir eine sorgfältigere (bzw. überhaupt eine) Endkontrolle gewünscht und vor allem die passenden Originalclipse, denn nicht zuletzt wurden mir für einige Plastikteile 40 EUR berechnet.

Die unbehandelten Stellen werde ich demnächst mal mit FluidFilm AS-R nachbehandeln und dies bei jeder Inspektion erneuern. Beide Produkte sind miteinander verträglich und man hat dann auch gleich einen schönen Vergleich.

Update 12.10.16: Der Nachbesserungstermin hat am 10.12.16 stattgefunden. Der Termin verlief zunächst sehr unerfreulich. Direkt zum Eingang des Gesprächs wurde ich gefragt, ob ich alle Clipse bekommen hätte. Verwundert verwies ich auf meine Nachricht mit der Bitte, dass er sie doch besorgen solle. Antwort: „Wenn ich Ihnen sage, dass Sie die besorgen sollen dann ist das für mich erledigt.“ Sämtlicher folgender Schriftverkehr hat ihn überhaupt nicht interessiert. Ich war dann damit einverstanden, dass er die Clipse entsprechend kürzt, nachdem ich mich davon überzeugt habe, dass auch die falschen Clipse gut halten. Das Clipse Problem ist nunmehr zufriedenstellend gelöst. Die Schrauben vorne fehlen nach wie vor, die besorge und berechne ich dann entsprechend.

Anschließend wurde der Wagen von unten begutachtet. Die komplett fehlende Behandlung des Querträgers und anderer Stellen konnte er sich überhaupt nicht erklären. Diese wurden dann in den folgenden ca. 60min großzügig (er hat den Druckbecher von rund 1l im Verlauf dann mehrmals nachgefüllt) nachbehandelt. Dazu gehörten alle Stellen, die mir unbehandelt erschienen.

Die Nacharbeit verlief zufriedenstellend, das Verhalten in Bezug auf Kommunikation war für mich unbefriedigend. Es geht einfach nicht, dass man alle weitere Kommunkation des Kunden ignoriert.

Die Schrauben werde ich zeitnah besorgen und dann eine Abschlussrechnung an Herrn Himpel senden. Ich bin schon jetzt gespannt, ob diese beglichen werden wird.

Update 21.12.16:

Es gibt eine überraschende Wendung in der Sache. Offenbar als Reaktion auf die Einforderung der mir zustehenden Entschädigung durch die erforderliche Nachbesserung, hat Herr Himpel nunmehr eine Rechnung über rd. 180.- EUR gesendet. Er hätte nochmals auf meinen besonderen Wunsch bereits behandelte Stellen nachbehandelt und dafür gäbe es auch Zeugen.

Ich bin von diesem Geschäftsgebahren zutiefst erschüttert. Zum Glück gibt es Fotos von seinem Pfusch vor der Nacharbeit.

Da es mir den Ärger nicht wert ist, werde ich den Vorschlag machen, dass er seine Rechnung verwirft, ich meine und wir es unter „Lehrgeld“ abhaken. Sollte er nicht darauf eingehen, werde ich seiner Rechnung vollumfänglich widersprechen und sehen, wie es weitergeht.

Unterm Strich kann ich von dieser unseriösen Firma nur abraten!